- Schutzstrategie

-

Sollte m.E. verschoben werden, da sehr spezielle Erklärung zu recht allgemeinem Begriff (bloß auf was - Schutzstrategie (Militärinformationen?). Überarbeitung täte auch Not, Kann aber selbst nicht viel dazu beitragen -- Arcimboldo 15:19, 14. Mai 2005 (CEST)

nach oben verschoben - zwar nicht begründet, aber sinnvoller Baustein - Einleitung fehlt Cholo Aleman 21:36, 29. Nov. 2008 (CET)

Einen Zwischenweg zwischen Datenintegrität und Geheimhaltung zu finden ist oft schwierig. Deshalb gibt es auch verschiedene Ansätze.

Bell-LaPadula - Modell

Dieses Modell wurde 1973 entwickelt um militärische Geheimnisse geheim zu halten.

Das Bell-LaPadula - Modell vereinigt das Zuständigkeitsmodell (globale, regelbasierte Zugriffskontrolle) mit der Schutzklassenpolitik (Ermächtigungen und Einstufungen für Subjekte und Objekte).

Es gilt,

- jedem Objekt O wird ein Paar von Zuständigkeitsbereich und Einstufung zugeordnet (Z(O), E(O))

- jedem Subjekt S wird ein Paar von Zuständigkeitsbereich und Ermächtigung zugeordnet (Z(S), E(S))

, wobei die Einstufungen bzw. Ermächtigungen linear geordnet sind, das heißt e1 < e2 usw. und die Zuständigkeitsbereiche nicht hierarchisch angelegt sind.

Es werden folgende Regeln zugrunde gelegt:

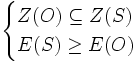

- Das Lesen von Objekten ist möglich, wenn

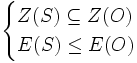

- Das Schreiben von Objekten ist möglich, wenn

Diese Regel verhindert auch, dass ein Objekt in einen anderen Zuständigkeitsbereich außerhalb Z(O) geschrieben wird.

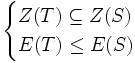

- Für das Erzeugen von Objekten T gilt

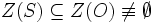

Weiterhin muss gelten, dass

Dieses Modell nennt man auch "vorgeschriebene Zugriffskontrolle". Systeme, die dieses Modell implementieren werden auch Multi-Level-Systeme genannt.

Als Beispiel lässt sich folgendes anbringen:

- Der Kommandant kann die Dokumente seiner untergebenen Lesen, jedoch nicht umgekehrt.

- Der Kommandant welcher geheimere Dokumente kennt darf keine Dokumente seiner Untergebenen erweitern. Seine Untergebenen dürfen Ihm aber alles reinschreiben was sie wollen.

Biba-Modell

Wurde 1977 entwickelt weil das Bell/La Padula-Modell die Datenintegrität nicht sicherstellen konnte. Ich will ja nicht dass meine Dokumente von meinen Untergebenen geändert werden können. Das neue Modell stellt 2 neue Regeln auf:

- Der Kommandant kann seine Dokumente und die Dokumente seiner Untergebenen schreiben.

- Der Kommandant kann seine Dokumente und die Dokumente seiner Vorgesetzten lesen.

Siehe auch

Wikimedia Foundation.